京阪淀屋橋ビルにあるAP大阪淀屋橋で行われた、「第19回 さくらの夕べin大阪」に行ってきました。

今回の勉強会のテーマは、

- インフラエンジニアが見たネットワーク環境変更プロジェクト(株式会社ロックオン アドエビス開発ユニット 上原さん)

- バックボーンネットワーク担当が見たDDoS問題の実態と最新動向(さくらインターネット株式会社 基盤戦略部 吉岡さん)

の2つです。そのとき頭に残ったことを書き留めておきます。

といっても、私はインフラやネットワークエンジニアをやったことがありません。「こんな感じでやってました」という、雰囲気だけでもお伝えできれば幸いです。

目次

ネットワーク環境変更プロジェクト

- ネット広告効果システムADEBiSのネットワーク冗長化(二重化)したときの「プロジェクトX」的な話

- その体制はさくらインターネット、協力ベンダー、ロックオンで行った

- インターネット側の切り替えとスイッチ切り替え

- 調査全アクセスでの振り分け傾向を確認

- アプリケーションの修正

- 冗長化の本番に備えてリハーサル(疑似環境の構築)を行った

- 連絡を万全にするため、声を大きくしたり、セリフを決めたり、携帯電話2台持ちもやった

- リハのおかげで無停止移行完了をさせることができた

- プロジェクト後の報告会では、エンジニアだけでなく、非エンジニアとも情報共有

DDoS問題の実態と最新動向

DDoS攻撃とDNSAmp攻撃について

- 2014年8月2日付の読売新聞で報道された家庭用を標的としたルーター攻撃ネット障害について

- 分散型サービス拒否(DDoS)攻撃について(ある指定サーバが、多数のサーバ「通称:ゾンビマシン」から攻撃パケットを送信して、攻撃対象のサーバーに負荷をかける)

- ボットネットについて(ウイルスの一種が構成するネットワークの総称)

- DNSAmp攻撃とは、DNSキャッシュサーバを利用して通信量を増幅させるDDoS攻撃の一種

- 攻撃用のDNS問い合わせは、通信元IPアドレスを詐称し、巨大なDNSレコードを設定して、通信量を数十倍に増幅させる

- さくらインターネットにおけるDDoS攻撃は1ヶ月に90件ぐらいで、うち4分の1がAmp攻撃

顧客側におけるDDoS攻撃の対策

- DNSサーバーが不要なら停止する

- サービス提供対象のネットワーク以外からの問い合わせを禁止する

- ボットネットに加担しない

- 不要なサービスは起動しない。サービスアクセス制限の確認

さくらインターネットにおけるDDoS攻撃の対策

- 顧客のサーバを収容するルータのIPアドレスは、インターネット上に経路を広報しない

- 攻撃に利用されないためにDNSサーバを、オープンリゾルバ状態を2013年8月に解消

- 顧客の管理サーバがDNSAmp攻撃を受けた場合、アナウンスする

- 攻撃対象宛のトラフィックを自社のバックボーンにフィルタ

お土産もらいました。懇親会もありました

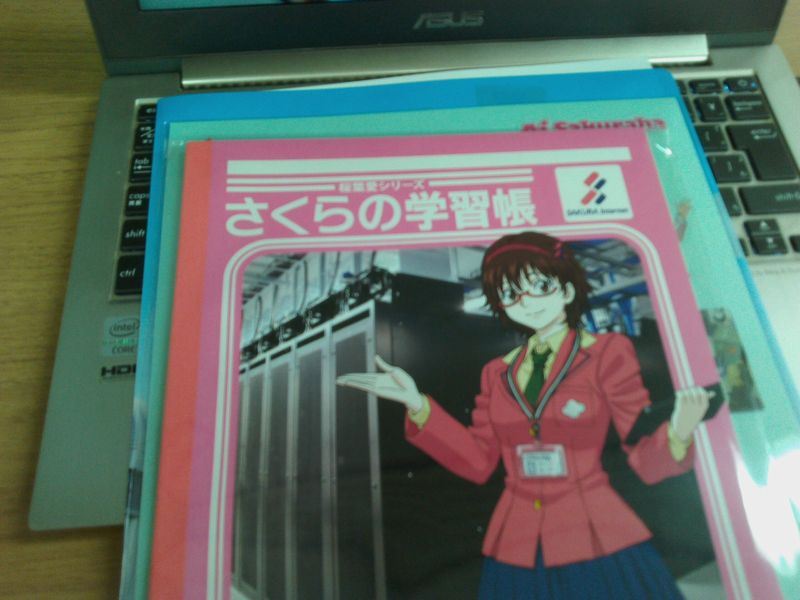

セミナー参加のお土産として、イメージキャラクターの桜葉愛ちゃんグッズをいただきました。

中には、「さくらのクラウド」2万円分無料チケットも入っていました。

セミナーのあとには参加無料の懇親会が。ネットワークに関する知識だけでなく、体の栄養もつけさせてもらいありがとうございました!

〔参考サイト〕